Cybercriminelen vallen steeds vaker aan via partners en leveranciers

Wat zijn de voornaamste tactieken en technieken van cybercriminelen om de infrastructuur van industriële bedrijven binnen te dringen? Kaspersky zet de trends in cybercriminaliteit voor 2022 op een rij.

Aanvallen op industriële organisaties zijn gevaarlijk omdat cybercriminelen gegevens en geld kunnen stelen en het gevestigde productiesysteem kunnen verstoren.

Cybercriminelen hebben vorig jaar flinke stappen gezet en de lijst met spraakmakende ransomware-aanvallen op industriële ondernemingen in 2021 is waarschijnlijk langer dan voor alle voorgaande jaren bij elkaar. Onderzoekers van Kaspersky, wereldwijd actief op het gebied van cybersecurity en digital privacy, hebben verschillende trends waargenomen in het landschap voor industriële ondernemingen, waarvan de meeste zich al enige tijd aan het ontwikkelen zijn. Veel van deze trends zullen dit jaar niet alleen doorzetten, maar ook nieuwe tractie krijgen.

Verstoring productiesysteem

Aanvallen op industriële organisaties zijn gevaarlijk omdat cybercriminelen gegevens en geld kunnen stelen en het gevestigde productiesysteem kunnen verstoren. De toename van de diversiteit van bedreigingen voor dergelijke netwerken wijst op de groeiende belangstelling van aanvallers voor deze netwerken en, als bijgevolg, op een grotere behoefte aan een betrouwbare bescherming ervan. De verbeterde cybersecurity van bedrijven en de invoering van steeds meer instrumenten en beschermingsmaatregelen zorgen ervoor dat cyberbedreigingen evolueren.

Kaspersky noemt enkele van de evolutiegebieden die de moeite waard zijn om aandacht aan te besteden.

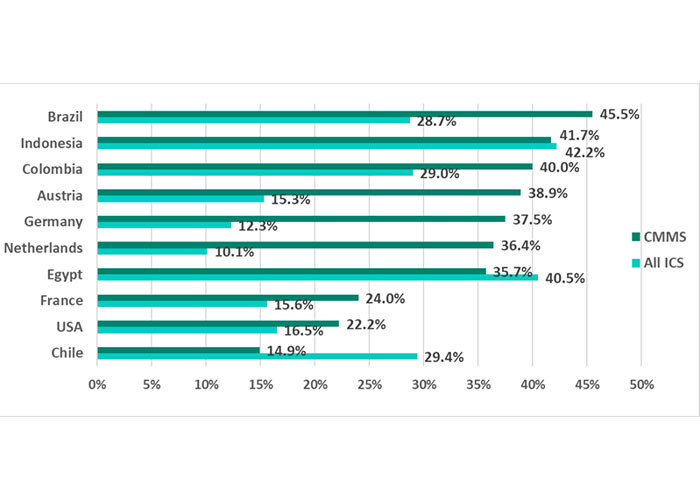

Spyware zit in de lift

Zo zagen de onderzoekers van Kaspersky een nieuwe trend opkomen in het criminele ecosysteem van op spyware gebaseerde diefstal van authenticatiegegevens. Spyware wordt meestal gebruikt om geld te stelen en groeide in de eerste helft van 2021 met 0,4 procentpunten volgens Kaspersky’s Threat Landscape for Industrial Automation Systems Report. Onderzoekers zagen ook dat elke individuele aanval gericht is op een zeer klein aantal doelwitten.

Dergelijke aanvallen zullen dit jaar waarschijnlijk een groter deel van het bedreigingslandschap gaan uitmaken. En de tactiek zal zich waarschijnlijk ook uitbreiden naar andere typen bedreigingen.

Frequente upgrades van malware

Om detectie te voorkomen, passen steeds meer cybercriminelen de strategie toe om malware in de door hen gekozen familie regelmatig te upgraden. Ze gebruiken malware op het hoogtepunt van zijn effectiviteit om door de verdediging van security-oplossingen heen te breken, en schakelen dan over op een nieuwe versie zodra de huidige gemakkelijk detecteerbaar wordt. In combinatie met de neerwaartse trend in het aantal slachtoffers per individuele aanval, zal het wijdverbreide gebruik van deze strategie volgens Kaspersky leiden tot een nog grotere verscheidenheid aan malware, wat een grote uitdaging vormt voor ontwikkelaars van security-oplossingen.

Detecteerbare kwaadaardige voetafdruk verkleinen

In de strijd tegen beschermingsinstrumenten van industriële ondernemingen proberen aanvallers de detecteerbare kwaadaardige voetafdruk van hun acties te verkleinen. Zij doen dit voornamelijk door het gebruik van kwaadaardige infrastructuur tot een minimum te beperken. Soms slagen aanvallers erin niet alleen geen kwaadaardige, maar ook geen verdachte en onvertrouwde infrastructuur te gebruiken.

Bijvoorbeeld door goed opgestelde phishingmails te gebruiken voor spywareaanvallen om onopgemerkt te blijven door geautomatiseerde detectiemiddelen. Onderzoekers hebben bij onderzoeken naar APT-gerelateerde incidenten bij industriële ondernemingen ook gemerkt dat de aanvallers, parallel aan de hoofdstoot van de aanval, vanuit de infrastructuur van een gecompromitteerde industriële faciliteit tegelijkertijd toegang probeerden te krijgen tot andere organisaties of middelen van het moederbedrijf, overheidsinstanties en dergelijke.

Tactieken en technieken

Kaspersky noemt een aantal tactieken en technieken die cybercriminelen in 2022 ongetwijfeld actief zullen gebruiken om binnen te dringen in industriële bedrijven.

Phishing

Phishing is het belangrijkste initiële penetratiemiddel voor gerichte aanvallen. Spear phishing van hoge kwaliteit werkt bijna gegarandeerd. Daarom is het aan te raden medewerkers te trainen om alle inkomende mail met een kritisch oog te lezen. Spelling- en grammaticafouten, slechte formuleringen, onjuiste namen van bedrijven en functionarissen, vreemde onderwerpen en ongebruikelijke verzoeken zijn allemaal tekenen van slecht uitgevoerde phishing. Elke werknemer, zelfs zonder IT-security-expertise, kan ze herkennen.

Uitbuiten kwetsbaarheden

Kwetsbaarheden in op internet gerichte hardware, zero-day kwetsbaarheden in OS-componenten en populaire IT-producten en onbekende securitylekken in minder gangbare (en dus waarschijnlijk minder goed geteste) producten zullen actief worden uitgebuit door cybercriminelen.

Aanvallen via partners en leveranciers

Aanvallen via partners en leveranciers komen steeds vaker voor. “Houd niet alleen de security van jouw eigen infrastructuur in de gaten, maar ook die van diensten van derden die je gebruikt”, adviseert Kaspersky. “Stel jouw eigen cybersecurity-eisen aan zowel de producten als de leveranciers zelf en wees je bewust van de bedreigingen die hun zwakke plekken in de security voor jou kunnen vormen.”

Voor meer informatie over bedreigingen voor industriële ondernemingen, kijk hier.